НАТО и ЕС неоднократно обвиняли Россию в ведении против западных стран агрессивной гибридной войны, нацеленной на правительства, вооруженные силы и критически важную инфраструктуру.

В сюжете телекомпании NBC News от 13 мая рассказывается, что

эта гибридная кампания России включает в себя: непосредственные провокации, организованную дезинформацию, усиление шпионажа, глушение сигналов GPS для гражданской авиации и массовые кибератаки.

А 3 мая Госдепартамент США осудил злонамеренную кибердеятельность России, связав ее с APT28, подразделением Главного управления Генерального штаба Вооруженных Сил Российской Федерации, ранее называвшегося Главным разведывательным управлением Генерального штаба ВС (ГРУ), известного как российская военная разведка.

Министерство юстиции США, сотрудничая с Германией, обнаружило «сеть из сотен маршрутизаторов для малогабаритных и домашних офисов, которые APT28 использовало для сокрытия и осуществления вредоносной деятельности», цели которой находятся в Германии, Чехии, Литве, Польше, Словакии и даже Швеции», - заявили в Госдепартаменте.

Посол России в США Анатолий Антонов отверг обвинения, назвав их «инсинуациями» и «провокационными историями».

При этом, Антонов попытался ввести всех в заблуждение, заявив, что США не представили никаких доказательств.

При этом, чтобы снять с Москвы вину за кибератаки, российский посол использовал классический прием кремлевской дезинформации, попытавшись манипулировать статистическими данными. В своем посте в российском мессенджере Telegram от 3 мая Антонов сообщил, что:

«…по статистике, подавляющее большинство компьютерных атак в мире происходит с территории США».

Этому вводящему в заблуждению утверждению посла России в США посвящен очередной расследовательский материал Polygraph.info, ресурса созданного «Голосом Америки» для противодействия пропаганде и дезинформации.

Аналитики киберугроз определяют спектр из как минимум пяти видов киберпреступлений, среди которых в отдельный тип выделяются кибератаки политического содержания.

При этом как-раз Россия занимает первое место среди стран, вовлеченных в киберпреступления, совершаемых государственными субъектами и устойчивыми хакерскими группами (APT), действующими при государственной поддержке.

Антонов предпочел проигнорировать это различие, сославшись вместо этого на обобщенные и неконкретные статистические данные, которые включают все виды киберпреступлений.

Он также опустил тот факт, что хакеры могут легко замаскировать свое географическое местоположение.

Одним из примеров такой общей базы данных является отчет опубликованный в апреле компанией по управлению ИТ-услугами Cloudflare, Inc..

В этом отчете перечислены распределенные атаки типа «отказ в обслуживании» или DDoS-атаки, направленные на перегрузку целевого сервера HTTP-запросами, а также атаки L3/4, которые обычно нацелены на сетевую инфраструктуру.

Cloudflare обнаружила, что в первом квартале 2024 года США были одновременно и крупнейшим источником, и основной целью HTTP-трафика DDoS-атак и атак L3/4.

Microsoft согласилась с этим, заявив, что на США приходится основная тяжесть, а именно 54% всех атак.

Эксперты подчеркивают, что реальные и надежные данные о географии деятельности киберпреступников «сложны и непредсказуемы».

Группа кибераналитиков и расследователей из Оксфорда, а также из австралийских университетов - Нового Южного Уэльса и Университета Монаша - выявила в своем трехлетнем исследовании, опубликованном в апреле, пять типов киберпреступлений.

Результатом исследования стали первые данные Мирового индекса киберпреступности - нового «глобального показателя киберпреступности».

«Хотя география атак киберпреступников документально не подтверждена, география нахождения киберпреступников - и соответствующий уровень «киберпреступности», присутствующий в каждой стране - в значительной степени неизвестны», - говорится в докладе.

Киберпреступники используют прокси-сервисы, чтобы скрыть свои IP-адреса и осуществлять атаки, как бы находясь за пределами стран проживания, что усложняет усилия по «фиксированию истинного географического распределения этих преступников», отмечают ученые.

«То место, где живут киберпреступники, также не обязательно является местом, откуда происходят кибератаки», - объясняют исследователи.

Преступник из Румынии может управлять «ботами», зарегистрированными в США, и «из этих точек рассылать спам в страны всего мира с содержащимися в них ссылками на фишинговые сайты, расположенные в Китае».

Чтобы решить эту проблему, исследователи разработали опрос, в котором 92 экспертам по киберпреступности со всего мира предложили «назвать страны, которые они считают наиболее значимыми источниками» каждого из пяти основных типов киберпреступности. Они обнаружили, что относительно небольшое количество стран является источником наибольших угроз киберпреступности.

Россия заняла первое место среди стран с самым высоким уровнем угрозы киберпреступности, за ней следуют Украина, Китай, США и Нигерия.

Респонденты связали российское государство с большинством киберпреступлений политического характера, которые включают атаки на критически важную инфраструктуру, атаки на политические объекты, атаки, проводимые группами, связанными с государством, и атаки, проводимые самим государством.

Европейский репозиторий киберинцидентов (EuRepoC) зафиксировал 2908 «киберинцидентов политического характера» в период с января 2000 года по май 2024 года.

За это время российские субъекты совершили наибольшее количество киберинцидентов политического характера.

Семьдесят восемь российских группировок совершили 331 киберинцидент по всему миру. Две связанные с ГРУ группы кибершпионажа входят в число из десяти субъектов, которые постоянно инициируют киберинциденты во всем мире.

EuRepoC задокументировал 107 групп угроз, базирующихся в Китае, которые совершили 313 киберинцидентов.

При этом, 39 группировок, базирующихся в США, за это же время совершили только 62 киберинцидента.

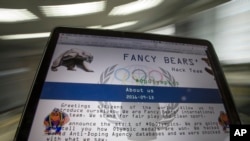

В прошлом месяце Microsoft Threat Intelligence опубликовала результаты расследования деятельности «группы российских злоумышленников - Forest Blizzard», также известного как APT28 или Fancy Bear.

Согласно этому исследованию, APT28 воспользовалась уязвимостью в почтовой службе Microsoft Outlook для проведения своей многолетней кампании против различных целей в Европе.

Microsoft заявила, что Forest Blizzard «в первую очередь фокусируется на стратегических и разведывательных объектах», включая правительственные, энергетические, транспортные и неправительственные организации в США, Европе и на Ближнем Востоке.

Microsoft отметила рост числа подобных атак, направленных на ЕС. Это изменение было связано с «геополитическими конфликтами», когда «пророссийские группы “хактивистов” усиливают свое наступление на Европу и Соединенные Штаты».

В рамках этой последовательности Cloudflare сообщила о всплеске на 466% DDoS-атак на Швецию после вступления страны в НАТО, что «напоминает картину, наблюдавшуюся во время вступления в Североатлантический альянс Финляндии в 2023 году».

Форум